北韓駭客7年偷走30億鎂加密貨幣!怎麼做到的?如何防範?

社會 2024.11.03

北韓駭客在 7 年內竊取超過 30 億美元的加密貨幣,許多駭客通過應聘遠程工作滲透 Web3 項目。

- 本文經授權轉載自:《Web3Brand》

- 原文作者:Rubywang.eth

據聯合國的報告,【北韓駭客】在過去 7 年竊取了超過 30 億美元的加密貨幣。你可能不知道的是,大部分案件裡,駭客都是通過「應聘遠程工作」加入了 Web3 項目方,甚至某些項目方超過 1/3 都是北韓駭客。你互動過的項目是否已經被駭客滲透?可以有哪些防範的方法?

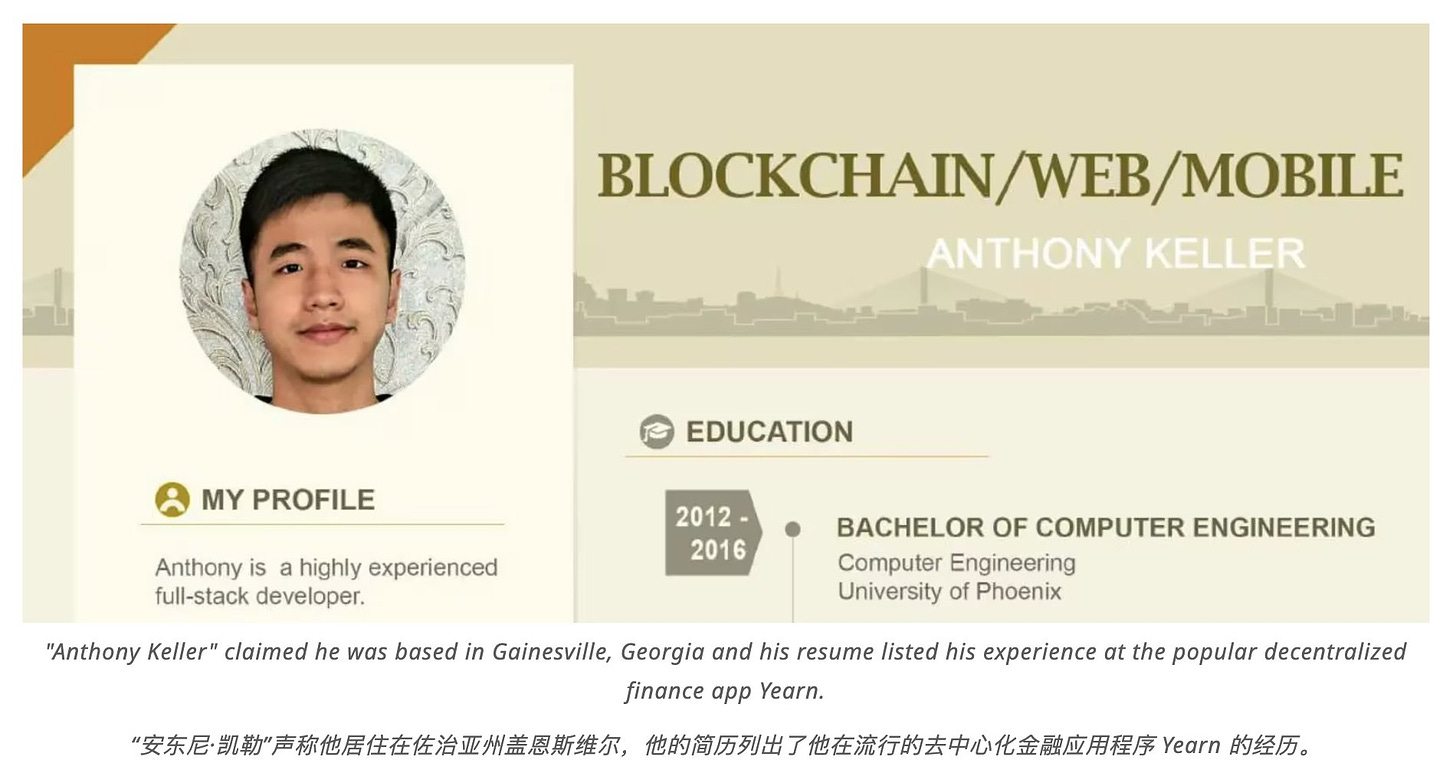

最近我看了 Unchained Podcast 和 Coindesk 的深度調查報告,可以說用大開眼界、觸目驚心來形容。CoinDesk 調查員 Sam Kessler 發現不少知名公鏈、Defi 公司在不知情的情況下雇傭的開發人員實為北韓員工,其中包括 Injective、ZeroLend、Fantom、Sushi、Yearn Finance 和 Cosmos Hub 等 12 家公司已證實。

Chainanalysis 統計,2023 年北韓駭客盜取約 10 億美元;預計今年會更高,因為從 2024 年開始,北韓就是所有最大的加密駭客攻擊的幕後黑手,並且大約一半的攻擊是由這些在加密公司裡面的「開發者」以社會工程的方式主導的。

讓我們來看三個小故事:

故事 1️ : 某 DeFi 項目三分之一員工是北韓駭客

Truflation 的執行長 Stefan Rust 招聘了一位日本員工 Ryuhei,過了一段時間他開始漏接電話,並藉口是那天地震了;但是公司還有另外的員工 base 在日本東京,那天也並沒有地震。

Stefan 開始感到奇怪,但還沒引起足夠懷疑。

直到有一天,這個 Ryuhei 的口音都變了(沒有了日本口音),就像完全變了一個人。為此 Stefan 找到了他們的一位投資人幫忙研究,並最終發現 Ryuhei 是北韓特工。

不僅 Ryuhei,Truflation 還有 4 名員工來自北韓,分別聲稱來自馬來西亞、新加坡、美國、加拿大;而這家公司總共只有 12 名員工。

這個故事最不幸的是,Truflation 最終沒有逃過盜竊。

9 月 25 日,當編輯 Sam 計劃與 Rust 進行通話,心慌意亂的 Rust 遲到了 15 分鐘才加入。他剛被駭客攻擊了。

Sam 在與他通話的過程中可從鏈上即時看到資金從他的區塊鏈錢包中流出。最終,「500 萬美元被耗盡」,Sam 在 Unchained Podcast 上分享。

就在這件事發生兩周前,另一個 Defi 借貸項目 Delta Prime 剛被盜了 700 萬美元,調查表明,其中一些在 Truflation 的員工也曾在那裡工作過。

故事 2️:公司面試與應聘駭客的攻防升級

MetaMask 安全人員 Taylor Monahan 分享在去年,招聘面試時「關閉攝像頭通話」曾是他們認為需要警惕的信號。但是駭客進化速度很快,這個信號只有效了一個月!

當駭客們很難找到工作後,他們竟開始願意上鏡了。

他們發現可能會聽到類似 call center 一樣背景噪音,或者影片成像比較模糊,駭客的 Zoom 背景喜歡用金門大橋、假辦公室或者臥室房間、白雪皚皚的咖啡館等濾鏡來掩蓋真實背景。

故事 3️ : 面試中多問「正常的人類問題」

駭客們對於面試接受過培訓且很有策略

一些聰明有經驗的人會快速使用 Google 搜尋或 AI 工具回答技術類問題

然後 Taylor 發現最有意思的可能是面試官問他們沒有準備好,一些比較「正常的人類問題」:

比如問他們天氣怎麼樣,問他們在哪裡長大,是哪條街?

有一次,一個應聘者回答自己在荷蘭的阿姆斯特丹,說他在那裡長大。然後面試者讓他用荷蘭語說下自「我的名字是某某」或者「我是區塊鏈開發人員」之類的,對方突然反應過來「你會說荷蘭語?」 ,然後就掛掉電話消失了。

但是一兩小時後,他突然發郵件回來問:你為什麼問我這些問題?😂

面試人員哭笑不得,再次電話聯繫上他之後,他不肯再開影片通話,並且明顯也不再是同一個人了……

所以 Taylor 建議,多問一些個人的問題,比如他的求學經歷,如何進入加密產業,甚至當地的時間

因為這些人每個人都有多個假身份履歷,很難都記得清楚。

社會工程作案頻發

北韓式的攻擊技術含量不高,通常以社會工程作案

攻擊者贏得持有系統密鑰的受害者的信任,然後通過惡意電子郵件連結等方式直接提取這些密鑰

駭客登入後,他們會洩露私鑰、管理密鑰;有時他們甚至是部署者,智能合約的管理員;在一些 DAO 裡,他們可能做一些偽治理類型的事情

為何加密產業成為重災區?

主要有兩個原因:

- 單一項目存放的資金量巨大且安全防護措施不充分

- 無需許可、匿名性、貢獻者文化等特點再加上遠程工作職位的前提下,未進行充分背調,甚至樂意雇傭匿名假名的開發人員

喜歡招聘 crypto native 人才,且經常以非正式的方式,通過社群內的貢獻等招人

北韓駭客會利用這一點,去 Discord、TG、Twitter 上聯繫項目方,直接 DM 創辦人或者 CTO,並作為年輕熱心的開發人員獲得認可。一旦一個人獲得認可,他們會推薦更多人……

給加密公司招聘與管理的建議

在 Unchained Podcast,Sam 和 Taylor 給出了一些建議,我整理總結下:

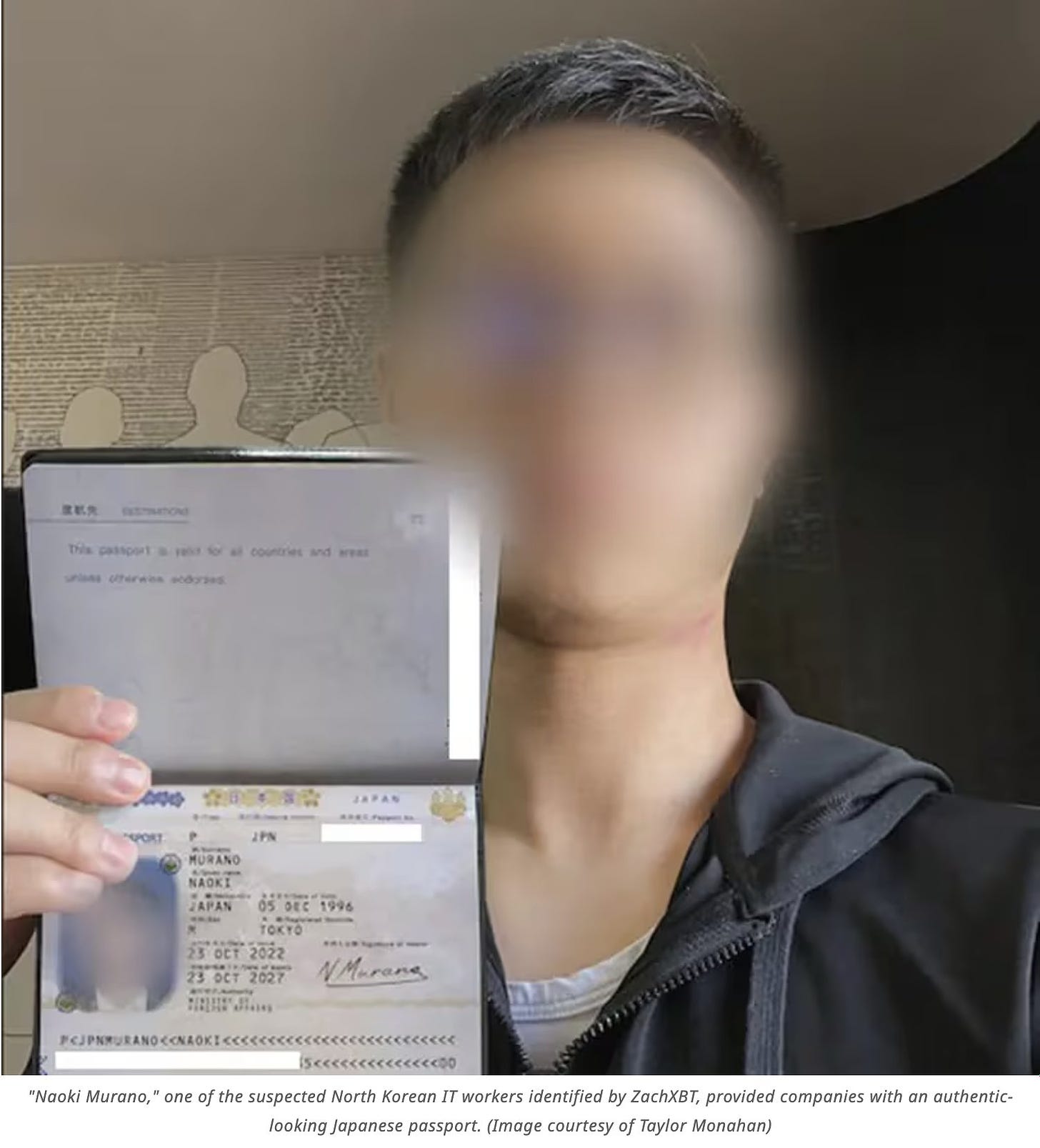

- 招聘過程增加背調環節即使是非正式方式加入的員工,也需要做正式的面試並增加背調流程駭客使用的偽造身份文件一般公司的員工難以識別,但是專業機構很容易能夠發現

- 對明顯的危險信號保持警覺駭客在類似 call center 的環境裡工作,所以會有噪音,注意通話時候他們背後的聲音(仔細辨別甚至可以聽出背景音裡有 Korean 口音)注意員工的變化,比如員工的口音變了,位置變了,需要支付給他工資的付款地址每兩周更改一次,或者每個月他們都會更改他們的 Discord 名稱或 Telegram 名稱等等

- 完善的權限管理流程消除單點故障不能相信單一的任何人,重要權限也不能由 1-2 人就能夠啟動,並且一定要確保任何員工離職之後撤銷所有訪問權限不少項目其實是駭客離職之後還是被盜了……

- 讓他們在金正恩的照片上畫上鬍子,或者發表關於他的負面言論

很有效,他們真的會在招聘過程中直接下線

最後,說點題外話:

- 目前沒有證據表明這些資金直接去採購了核武器,至少今天你還不能用加密貨幣購買

- 但是追蹤表明所有竊取的加密資金會通過固定地址經過洗錢網路回到北韓的銀行

- 駭客只保留小部分工資:「收入較低的人可以保留 10%,而收入最高的人可以保留 30%」,多數的資金回到了金將軍那裡

希望無論你是鏈上應用的使用者,還是加密產業項目方,請時刻保持懷疑,日常多確認以降低風險!

如果我寫的對你有啟發,請關注點贊轉發,分享給更多人,也歡迎在評論區留言說說你知道的!

感興趣可以在這裡看到參考資料來源:

- https://unchainedcrypto.com/podcast/how-north-koreans-infiltrated-the-crypto-industry-to-fund-the-regime/

- https://x.com/skesslr/status/1841421864779833494

- https://x.com/tayvano_/status/1810455262320570416

- https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

【免責聲明】市場有風險,投資需謹慎。本文不構成投資建議,使用者應考慮本文的任何意見、觀點或結論是否符合其特定狀況。據此投資,責任自負。

你可能想知道